Que faire en cas d'urgence ?

Perte/vol/fraude aux moyens de paiement

Vous pensez avoir été victime de fraude aux moyens de paiement ? Votre carte bancaire a été perdue ou volée ?

Faites immédiatement opposition auprès de votre agence ou, en dehors des horaires d'ouverture, auprès du numéro d'urgence 09.69.39.92.91 numéro joignable 24h/24, 7j/7.

Attention, si votre smartphone/tablette a été volée/perdue et que vous pensez que ceux-ci contiennent des informations bancaires sensibles (carte/identifiants) : Contactez au plus vite votre conseiller/votre agence qui pourra mettre en oeuvre les mesures de sécurité

Vous pensez avoir subi un piratage informatique ? vous souhaitez dénoncer un contenu douteux ?

Si vous détectez une tentative de fraude (email, SMS, site Internet, réseaux sociaux) usurpant l’identité du Crédit Agricole, nous vous invitons à transférer les éléments à l’adresse email : signalement.phishing@credit-agricole.com

Vous contribuez ainsi à protéger le Crédit Agricole et ses clients.

Vous avez la possibilité de signaler cette situation aux autorités sur des sites gouvernementaux www.cybermalveillance.gouv.fr et https://17cyber.gouv.fr/

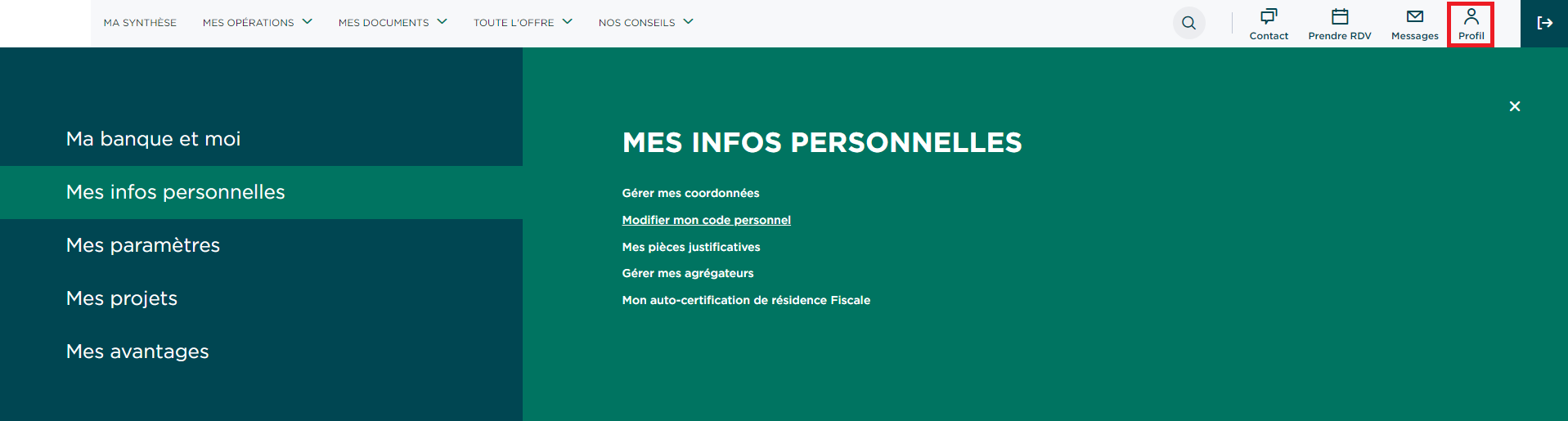

Depuis mon espace en ligne :

- Cliquer sur votre profil

- Sélectionner le menu "Mes infos personnelles"

- Cliquer sur "Modifier mon code personnel"

Depuis mon application Ma Banque :

- Cliquer sur "Gérer mes cartes" depuis l'écran d'accueil de l'application

- Sélectionner la carte

- Dérouler l'écran vers le bas pour trouver l'option "Paiement à distance"

- Activer ou désactiver l'option

Depuis mon espace en ligne :

- Cliquer sur "Gérer mes cartes" depuis l'écran d'accueil de "Ma synthèse"

- Sélectionner la carte

- Dérouler l'écran vers le bas pour trouver l'option "Paiement à distance"

- Activer ou désactiver l'option

Comment verrouiller temporairement ma carte ?

Depuis mon application Ma Banque :

- Cliquer sur "Gérer mes cartes" depuis l'écran d'accueil de l'application

- Sélectionner la carte

- Sélectionner l'option "Verrouillage temporaire"

- Activer ou désactiver l'option

Depuis mon espace en ligne :

- Cliquer sur "Gérer mes cartes" depuis l'écran d'accueil de "Ma synthèse"

- Sélectionner la carte

- Sélectionner l'option "Verrouillage temporaire"

- Activer ou désactiver l'option

Tout le guide Cybersécurité du Crédit Agricole

- Accueil Cybersécurité

- Que faire en cas de fraude ?

- Le Crédit Agricole et la Cybersécurité

- Signaler un contenu douteux

- Alertes et actualités